(RÉSUMÉ) Alors que la consommation d’électricité augmente et que le passage à l’énergie durable se poursuit, le réseau électrique subit d’importants changements. Ces avancées, bien que cruciales, ont également introduit de nouvelles vulnérabilités, faisant du réseau une cible de choix pour les cyberattaques. Ces attaques peuvent avoir des conséquences considérables, notamment perte financière aux menaces pesant sur la sécurité nationale. Conscients du rôle essentiel des infrastructures énergétiques, le ministère américain de la Sécurité intérieure et la Commission européenne soulignent tous deux la nécessité de mettre en place des mesures de cybersécurité robustes et des systèmes de protection physique, comme le TRANSFORMER PROTECTOR™, pour sauvegarder les actifs clés. En donnant la priorité aux solutions à sécurité intégrée et en mettant en œuvre des programmes complets de reprise après sinistre, nous pouvons renforcer la résilience et la sécurité de notre réseau électrique, garantissant ainsi la stabilité au-delà des frontières.

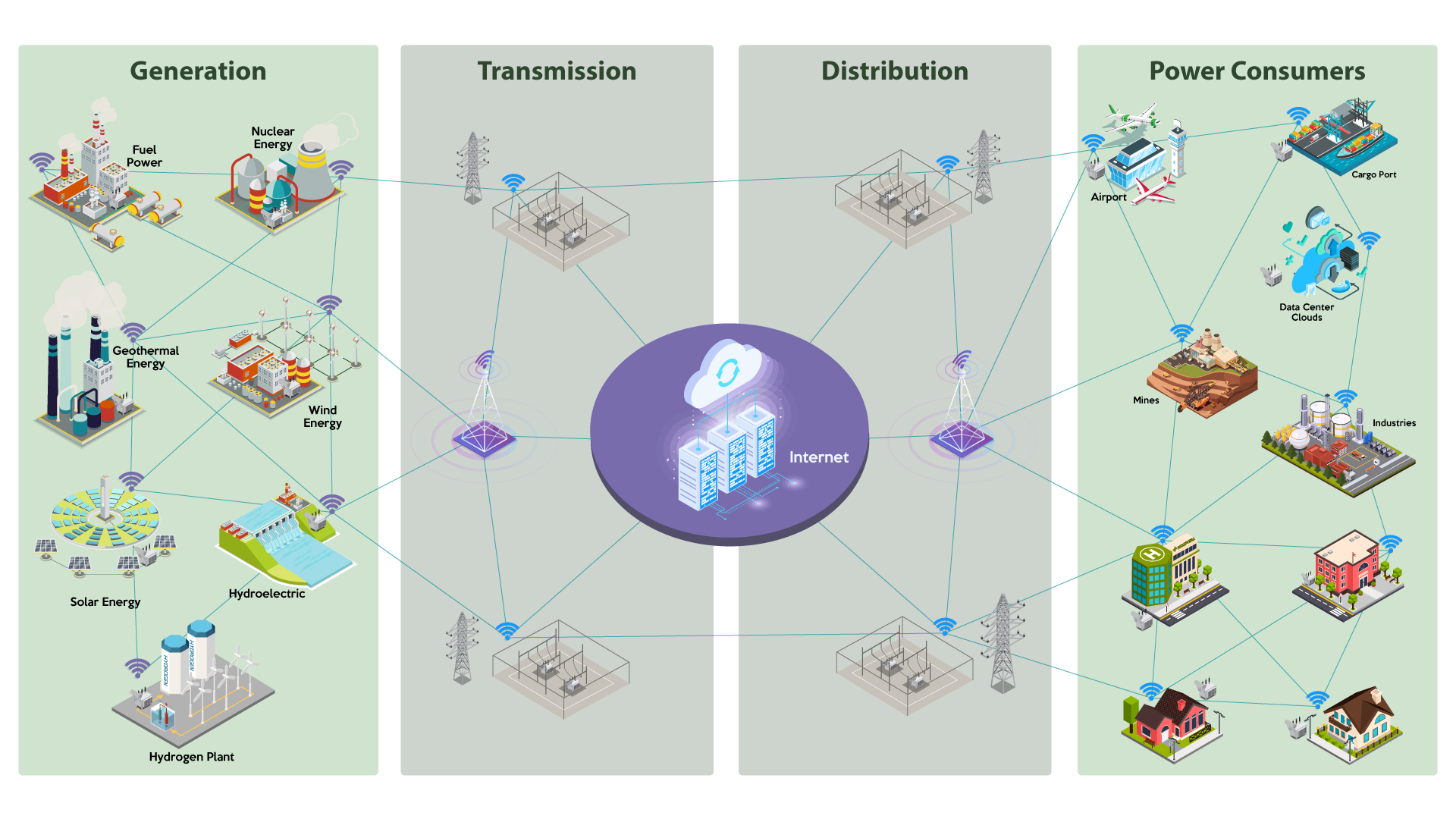

L’évolution du réseau électrique au cours des dernières décennies a été marquée par l’intégration de nouvelles technologies et le passage à des sources d’énergie plus durables. Cette expansion a transformé le réseau en un système complexe et interconnecté qui s’étend à travers les nations et les continents, ce qui en fait un élément essentiel de l’infrastructure critique. Le ministère américain de la sécurité intérieure (DHS) et la Commission européenne reconnaissent tous deux que le secteur de l’énergie est d’une importance capitale, car son fonctionnement fiable est à la base de tous les autres secteurs d’infrastructures critiques.

Si la technologie a permis d’améliorer la surveillance, le contrôle et la maintenance du réseau, elle a également élargi la surface d’attaque des cybermenaces. Comme l’a noté le DHS, « le secteur de l’énergie assure l’une des fonctions vitales sur lesquelles reposent tous les autres secteurs d’infrastructures critiques – la sécurité et l’économie de la nation en dépendent ». Toutefois, cette interconnexion signifie également que le réseau est particulièrement vulnérable aux cyberattaques qui, si elles se concrétisent, peuvent avoir des conséquences dévastatrices, notamment des coupures de courant généralisées, des perturbations économiques et même des pertes de vies humaines.

Comprendre les cyberattaques : Motivations et conséquences

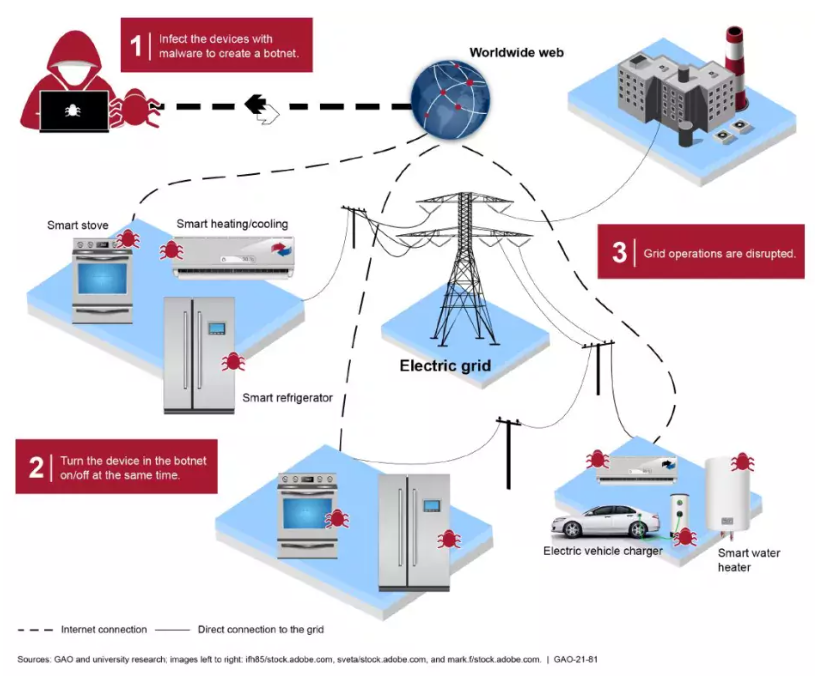

Les cyberattaques contre le réseau électrique se répartissent généralement en deux catégories : les gains financiers et les pressions politiques ou stratégiques.

Attaques à motivation financière :

- Violations de données : Les cybercriminels s’infiltrent dans les entreprises pour voler des informations commerciales précieuses, les bases de données de l’entreprise et les données personnelles des clients.

- Ransomware : Les attaquants gèlent les opérations ou prennent le contrôle des actifs numériques et demandent une rançon pour rétablir l’accès, ce qui cause un préjudice financier important.

Attaques à motivation politique ou stratégique :

- Perturbation du réseau : Ces attaques visent à interrompre ou à endommager les actifs du réseau électrique, ce qui entraîne des pannes généralisées.

- Sabotage de la salle de contrôle : Les attaquants peuvent déployer des tactiques visant à perturber les opérations de la salle de contrôle, empêchant ainsi toute réaction rapide à l’attaque.

- Destruction des actifs : Les actifs clés, tels que les transformateurs, peuvent être pris pour cible, ce qui entraîne des défaillances catastrophiques et des effets en cascade sur l’ensemble du réseau.

Les acteurs des cyberattaques

Des groupes coordonnés de pirates informatiques, souvent liés à des agences de sécurité gouvernementales, sont responsables d’un grand nombre de ces attaques. Par exemple, Sandworm, un groupe associé au gouvernement russe, a été impliqué dans plusieurs cyberattaques très médiatisées, notamment la mise hors service du réseau électrique ukrainien en 2015. Cet incident a privé d’électricité plus de 225 000 clients pendant des heures et a mis en évidence l’impact réel de la cyberguerre.

Le paysage des menaces selon le DHS, la Commission européenne et les experts de l’industrie

Dans son plan 2015 pour le secteur de l’énergie, le DHS souligne la nature évolutive des cyber-menaces, en notant que « de nombreuses infrastructures critiques et fonctions essentielles – notamment les hôpitaux, les systèmes d’approvisionnement en eau et de traitement des eaux usées, les transports et les télécommunications – dépendent de la fiabilité de l’approvisionnement et de la fourniture d’électricité et d’autres combustibles pour fonctionner. » Cette interdépendance signifie qu’une cyberattaque sur le réseau électrique peut avoir des effets en cascade sur de nombreux secteurs, ce qui amplifie encore les dommages potentiels.

De même, la Commission européenne a élaboré une stratégie globale visant à renforcer la cybersécurité dans le secteur de l’énergie. Selon la stratégie de l’Union de la sécurité à l’horizon 2020 de la Commission, l’initiative visant à » rendre les infrastructures énergétiques critiques plus résistantes aux menaces physiques, cybernétiques et hybrides« L’objectif est de garantir que les opérateurs du secteur de l’énergie à travers l’Europe puissent opérer en toute sécurité dans les domaines physique et numérique. Ceci est particulièrement crucial étant donné les défis uniques du secteur de l’énergie, tels que les exigences opérationnelles en temps réel et l’intégration des systèmes existants avec les nouvelles technologies.

En outre, le tout premier code de réseau de la Commission sur la cybersécurité pour le secteur de l’électricité, publié en 2024, répond à la nécessité de règles sectorielles pour gérer les risques de cybersécurité liés aux flux transfrontaliers d’électricité. Il souligne l’importance de » une approche harmonisée dans le domaine de la connaissance, qui évolue rapidement« de veiller à ce que les mesures de cybersécurité mises en œuvre dans l’ensemble de l’UE soient efficaces et cohérentes.

Stratégies d’atténuation et rôle du TRANSFORMER PROTECTOR™

Pour protéger le réseau électrique, il est essentiel de combiner des mesures de défense actives et passives. Les mesures actives comprennent la surveillance en temps réel et la réaction rapide aux menaces, tandis que les mesures passives se concentrent sur la prévention de l’accès et des dommages avant qu’une attaque ne se produise.

Un scénario particulièrement critique et potentiellement catastrophique se produit lorsque des actifs clés, tels que les transformateurs, sont compromis. Si un pirate réussit à manipuler les systèmes de protection ou à bloquer les signaux d’alarme, il peut en résulter une surcharge incontrôlable, entraînant l’explosion des transformateurs. L’accent mis par la Commission européenne sur l’importance d’une réaction rapide et sur les défis posés par les effets en cascade au sein des réseaux interconnectés souligne la nécessité de disposer de systèmes de protection physique fiables.

Pour atténuer ce risque, de nombreux services publics ont adopté le TRANSFORMER PROTECTOR™. Ce système mécanique passif est immunisé contre le piratage, car il fonctionne sans capteurs ou signaux électroniques susceptibles d’être manipulés. Au lieu de cela, il s’active en réponse à la pression dynamique qui suit un court-circuit, prévenant efficacement les explosions et les incendies de transformateurs. Comme le reconnaît le code NFPA 850, le TRANSFORMER PROTECTOR™ protège les composants critiques tels que la cuve, l’OLTC, les tourelles à douilles et les boîtiers de câbles d’huile.

Conclusion

La reconnaissance des vulnérabilités du réseau électrique a souligné la nécessité de mettre en place des stratégies de protection complètes. La mise en œuvre d’outils de défense actifs et passifs est essentielle pour prévenir les cyberattaques et leurs résultats potentiellement dévastateurs, qui comprennent des pertes financières, des violations de données, des perturbations opérationnelles et même des pertes de vies humaines. Parmi ces outils, le TRANSFORMER PROTECTOR™ se distingue comme une solution éprouvée, à laquelle font confiance plus de 2 500 clients dans plus de 80 pays à travers le monde. Sa nature passive et mécanique en fait un complément inestimable à tout programme de cybersécurité et de reprise après sinistre, garantissant la fiabilité et la sécurité du réseau électrique face à l’escalade des cybermenaces.

Conformément aux efforts de la Commission européenne, l’adoption de mesures de protection aussi robustes contribuera à garantir des conditions de concurrence équitables pour les opérateurs énergétiques au-delà des frontières, ce qui renforcera à la fois la cybersécurité et la résilience globale de l’infrastructure énergétique de l’Europe.